漏洞详情

SafeBreach Labs的研究人员发布了关于Windows轻量级目录访问协议(LDAP)的一个关键漏洞的概念验证(PoC)和漏洞利用方法,该漏洞编号为CVE - 2024 - 49112。微软在2024年12月10日的补丁星期二更新中披露了此漏洞,其CVSS严重性评分高达9.8。

CVE-2024-49112属于远程代码执行(RCE)漏洞,会对包括域控制器(DC)在内的Windows服务器产生影响。域控制器在组织网络里是关键组成部分,负责管理身份验证和用户权限等工作。

漏洞影响

让未打补丁的服务器崩溃;

在LDAP服务环境下执行任意代码;

有可能破坏整个域环境

漏洞利用细节

此漏洞是由于LDAP相关代码中的整数溢出问题引发。未经身份验证的攻击者可通过发送特制的RPC调用来触发恶意的LDAP查询,成功利用时可能导致服务器崩溃或者进一步实现远程代码执行。

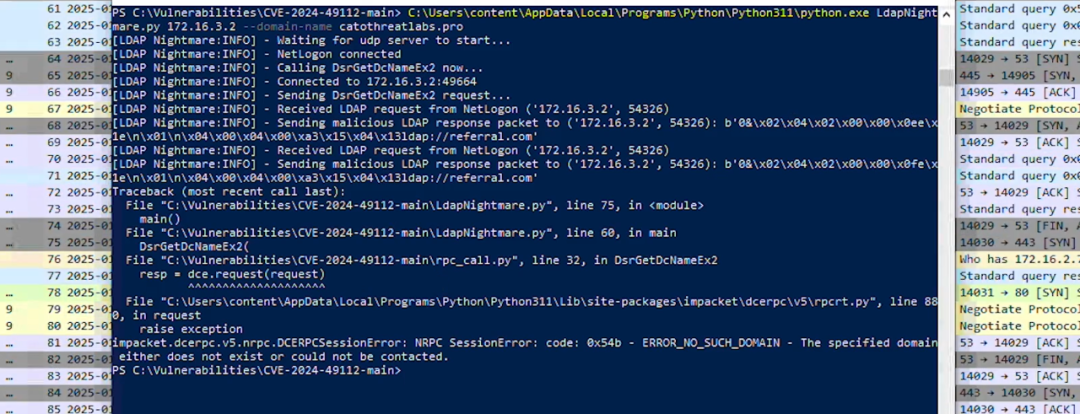

SAFEBREACH PoC 表明,这些漏洞利用了 LDAP 的引用机制,该机制将查询重定向到适当的目录服务。通过操纵 LDAP 引用响应(可由攻击者控制的恶意 LDAP 服务器发送),攻击者可以触发目标 Windows 主机中的整数溢出。为了让目标主机连接到恶意 LDAP 服务器,漏洞代码首先使用 NETLOGON 协议(通过 DCERPC)来触发目标主机发送 LDAP 请求。然后,恶意 LDAP 服务器提供精心设计的响应,从而触发漏洞。

漏洞缓解措施

立即应用微软2024年12月的补丁;

在补丁安装完成之前,监控可疑的DNS SRV查询、CLDAP引用响应和DsrGetDcNameEx2调用;

使用SafeBreach的PoC工具(可从GitHub获取)来测试自身环境。

禁止局域网内的LDAP连接请求。